El tema de seguridad informática es uno de los que más apoyo económico tiene, las matemáticas avanzan sobre todo en el campo de la criptografÃa. Pero a veces pasan estas cosas, no hay que ser ningún super hacker para sacarle los colores a las empresas que se supone velan por cómo tratan tus documentos.

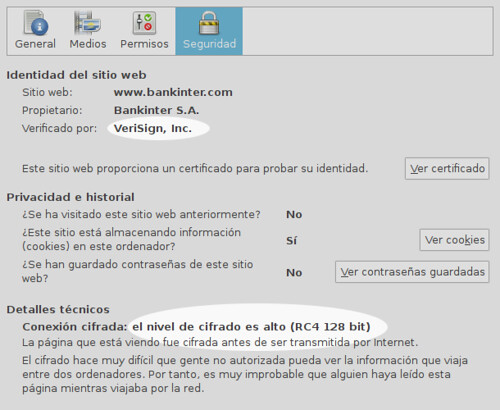

Una página web delicada, ejemplo claro: un banco, debe tener un certificado de seguridad para sus conexiones (SSL) por si alguien intenta colarse, hacerse con los datos de los clientes, retirar fondos de otros etc. Resultado, a priori está protegido.

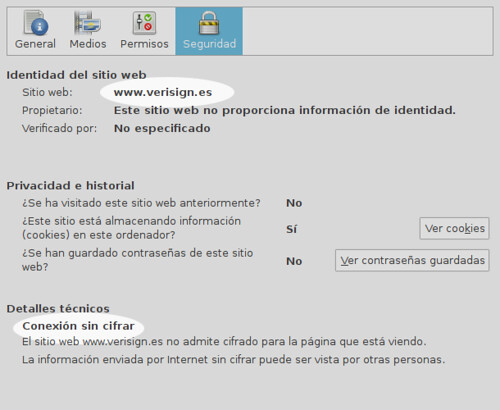

Una página web dedicada a ofrecer esa seguridad: la página de la Autoridad Certificadora Verisign, que es una de las más importantes de este mundillo. Hombre, pues vamos a ver si se certifican ellos mismos o tienen detrás a otros más grandes aún (perdonad el aspecto, son informáticos, no diseñadores, y se nota). Resultado, no hay ningún certificado ni ninguna protección formal. ¿Qué cojones pasa? DeberÃan ser los primeros en predicar con el ejemplo.

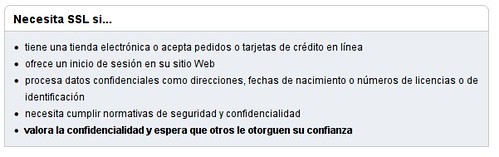

El momento más de qué coño van, ha llegado cuando curioseo su web y me encuentro con esto:

Para los que no comprendan mi extrañeza (y en parte temor), porque no entiedan de redes, de seguridad o de informática. Imagina que estás en una empresa de fabricación de airbags y cinturones de seguridad para vender a diferentes marcas de coche porque es obligatorio que sea asà y te enorgullece ver cómo tus productos superan las pruebas pertinentes (EURO NCAP, por ejemplo), ahora imagina que los vehÃculos que se utilizan dentro de las plantas de tu empresa no ves que lleven ni cinturón ni airbag pero está lleno de carteles recordando lo necesarios que son. ¿Qué haces? Flipar.

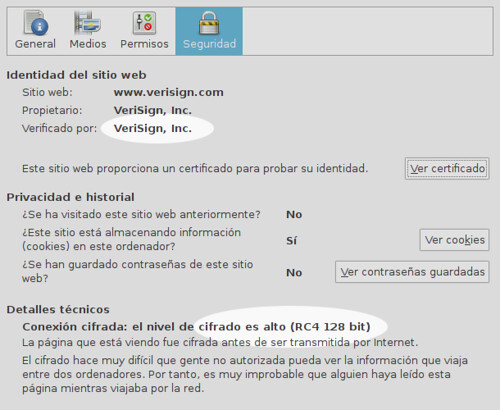

Afortunadamente cuando intentas adquirir un certificado te encauzan por una conexión segura. A destiempo, pero bien. Qué susto. Y eso sÃ, certificados por ellos mismos, que para eso son VeriSign:

Visto en: VeriSign casi FAIL.

14 respuestas a «Â¿Quién certifica a las certificadoras?»

Resulta irónico pero es del todo lógico, usar SSL en una zona pública de la web en la que sólo hay información no tiene ningún sentido. Cifrar implica costes de procesamiento y de transferencia, asà que sólo hay que usarlo en los lugares en que realmente se necesitas, como bien has dicho, en el momento en que pasas a la zona de compras.

Respecto a la jerarquÃa de los emisores de certificados en el que uno se certifica a si mismo es cachondo porque funciona exactamente igual que las organizaciones de paÃses, la ONU reconoce tal o cual paÃs y, a la vez, se reconoce a si misma.

Como dice Hugo generar el tráfico SSL de una web cuesta dinero, imagÃnate que no sólo puede haber texto, también imágenes, vÃdeos, etc … Y si tienes un tráfico de visitas alto, pues cuesta bastante dinero. Como ejemplo, creo que La Caixa montó un mega ordenador sólo para ocuparse del cifrado SSL de su web.

Lo de las autoridades de certificados, pues es como todo quién está en el punto más alto de la cadena es el que manda.

Pues yo me certifico a mi mismo, porque soy un tÃo de confianza.

De toda la vida, en casa del herrero, cuchillo de palo.

Qué guay, otro post que miro y sigo bajando con la flechita jauaajaua

En respuesta a Hugo y Fran, sÃ, sÃ, es lógico. Pero por ejemplo en la web del banco desde el primer momento te deja claro que te han encauzado por una conexión segura, antes de que te pidan ningún tipo de dato privado, simplemente navegando por el sitio y ojeando información. Da una sensación de mayor seguridad.

En cambio VeriSign (que imagino que los certificados les salen gratis ya que ellos se los guisan y se los comen) se muestra, de primeras, insegura. Y eso me chocó. El tráfico que genere cada una para valorar cómo de económico le sale a cada cual ni idea.

Sobre lo de quién dice si una Autoridad Certificadora puede o no expender certificados creo que es IETF. Pero aún asà me parece bastante poco elegante que en su propio certificado no se especique más que: «Nos controlamos nosotros, o te fÃas o nada». Eso plantea otra duda, ¿uién controla lo que hacen en IETF? Bueno, para otro post.

ElGekoNegro, no es que el certificado les salga o no gratis, el certificado se paga y pista (hasta que caduca). Y además son baratÃsimos.

Lo que genera costes aquà es el procesamiento y la transferencia, y ojo, eso es en los dos extremos (en el servidor y en el cliente). Asà que cada página a la que entras y te manda por HTTPS de forma innecesaria se está zampando ciclos de tu procesador y ancho que podrÃas estar dedicando al P2P. Resumiendo, les tenemos que dar las gracias por usarlo con mesura.

Lo de que los bancos te metan HTTPS desde el primer momento es una medida que tuvieron que tomar para calmar el acojone de la gente por los temas de phising, pero que sólo demuestra la ignorancia de la peña en tecnologÃa ya que en cuanto ven HTTPS ya se sienten seguros aunque al otro lado la web sea una estafa. Hace unos años poner una foto de un candado ya daba sensación de seguridad, ahora es que sea HTTPS, quién sabe que será lo próximo.

ElGekoNegro, no estoy seguro de que el IETF sea el que valida quién es una autoridad de certificación, me da que tú te montas una empresa que se dedica a ser una autoridad de certificación, cumples unos estándares y luego ya es cuestión de que entres en alguna lista de autoridades de certificación como la que proporciona cualquier navegador o sistema operativo.

Como dice Hugo lo de los bancos es por temas de phising, estafas electrónicas, etc …

Lo más peligroso de los certificados es cómo se solicitan, hace tiempo hubo un pavo que consiguió que le dieran no sé cuántos certificados de Microsoft, todo porque con dar unos datos bastante sencillos de localizar y hacer un poco de ingenierÃa social para que una secretaria te redirija un número de la empresa al tuyo, ya bastaba para solicitarlos.

Por ello se han inventado los certificados extendidos (o algo asÃ, son los que salen en verde en las barras de dirección de los navegadores) que (creo) cambian el modelo de solicitud para que sea más difÃcil hacerte pasar por alguien que no eres.

X.509 en la Wikipedia. También hay algo en español sobre el tema.

Me sonaba algo asÃ.

En respuesta a Hugo, sobre los precios: de 0 a 1500$ al año. Depende lo que busques no sé hasta qué punto es baratÃsimo. No es comparable a lo que se paga por un dominio, por ejemplo.

En respuesta a ElGekoNegro, eso no dice nada de que la IETF sea la que dice si yo soy una autoridad de certificación o no, simplemente que ellos realizaron el estándar utilizado. (Si no he entendido mal en mi rápida lectura)

A lo que yo me refiero es que yo puedo montarme una autoridad de certificación, empezar a firmar/emitir certificados, sin ningún tipo de autorización o aprobación por parte del IETF. Otra cosa es que yo pase a ser una autoridad de certificación de confianza, que son las que suelen venir de serie en cualquier navegador o sistema operativo para que cuando te conectes a una web que utilice un certificado firmado por mà sepa que es de una autoridad de certificación que tiene en su lista y por tanto es de confianza.

En respuesta a Fran, ya, ya, pero vamos, que me supongo (supongo) que si son ellos los que llevan cómo deben ser los certificados también es lógico los que les den el visto bueno a las certificadoras.

Las normas cambian según los paÃses, he mirado por encima la Fábrica Nacional de Moneda y Timbre que es la que lo mueve en España, pero ni idea de si depende de IETF o es una extensión administrativa que expende certificados «a la buena de Dios».

En respuesta a ElGekoNegro, me da que la IETF sólo se dedica a promulgar estándares, luego habrá algún tipo de empresa tipo AENOR que sea la que diga si cumple o no dicho estándar, asà que me da que la IETF no le da el visto bueno a nadie.

Asà la FNMT no depende de la IETF, expende certificados y como digo quién crea que es de confianza ya la añadirá a su lista de autoridades de confianza. Es más en esta página te dicen cómo descargar su certificado raÃz para que la añadas a la lista.

A lo mejor (no lo sé) es que piensas que para hacer un certificado tienes que hacer la repanocha de cosas, y no es asà con que te bajes openSSL ya te puedes montar tu propia autoridad de certificación y tus certificados, yo mismo lo hice en una clase de Seguridad en la carrera y en cualquier empresa lo pueden hacer para certificar a sus empleados contra su propia autoridad de certificación para entrar en una red privada suya, y la IETF no ha tenido nada que ver ni hacer.

Creo que el dueño de Canonical (el de Ubuntu, el Mark Shuttlenoséqué) se hizo rico montando una autoridad de certificación (Thawke o algo asÃ) en su garaje.

Claro, Fran, pero no estamos hablando de las autoridades certificadoras que ponemos en local para cada departamento de una empresa. Lo que comentas de openSSL es una práctica bastante común (un ejercicio de ese tipo es el origen del post). Yo hablaba de las empresas que se dedican a certificar webs como VeriSign, que alguien las tendrÃa que controlar y según leà y tengo por ahà apuntado eran los de la IETF, pero vamos, que no lo sé.